Ataques

Is that CSV secure? Defining CSV injection vulnerabilities

Analista de seguridad

Actualizado

22 dic 2017

2 min

Comma-Separated Values file (or CSV) is a type of file that stores tabular data, numbers and text in plain text. Each line of the file is a data record and each record consists of one or more fields separated by commas. CSV is a common data exchange format that is widely supported by consumer, business, and scientific applications. As an example, a user may need to transfer information from a database program that stores data in a proprietary format, to a spreadsheet that uses a completely different format. The database program most likely can export its data as "CSV"; the exported CSV file can then be imported by the spreadsheet program.

There is a vulnerability in this types of format that the most of programmers ignores, that is "CSV Injection". As OWASP says, it occurs when websites embed untrusted input inside CSV files, when a spreadsheet program is used to open a CSV file, any cell starting with '=' is considered as a formula and crafted formulas can be used to malicious attacks.

CSV injection example

We have a page that stores data on a table and exports it on a CSV file

We put some normal data and nothing happens

But what happens if we put a formula like =2+5 in a field?

On our table, nothing happens, but when we open the CSV file we get the result of the formula that we introduced. This can be very dangerous if someone introduce a more dangerous code like

When the user open the file it shows a link with our malicious site

Also, we can execute commands on the target with this formula injection, in where we open the calc when someone opens the CSV file

It shows some warnings but the user trust in the source of the file and accept

And then the code execution

The effectiveness of this vulnerability is that the user trust on the source of the file without asking himself if is the normal behaviour when someone opens a CSV file and the program asks form permission

Solution

First is user awareness, because Windows shows an alert when someone puts command execution code in the CSV file like we’ve seen

Second, input validation, the most common characters to do this attack are:

A developer could make a validation like this regex

validation.js.

And blocking this types of input, also, can put a space between the dangerous character like ' =' to mitigate this vulnerability

In this example we can see that the spreadsheet program doesn’t calculate the formula and our input is secure

The source code of the page for testing can be found here.

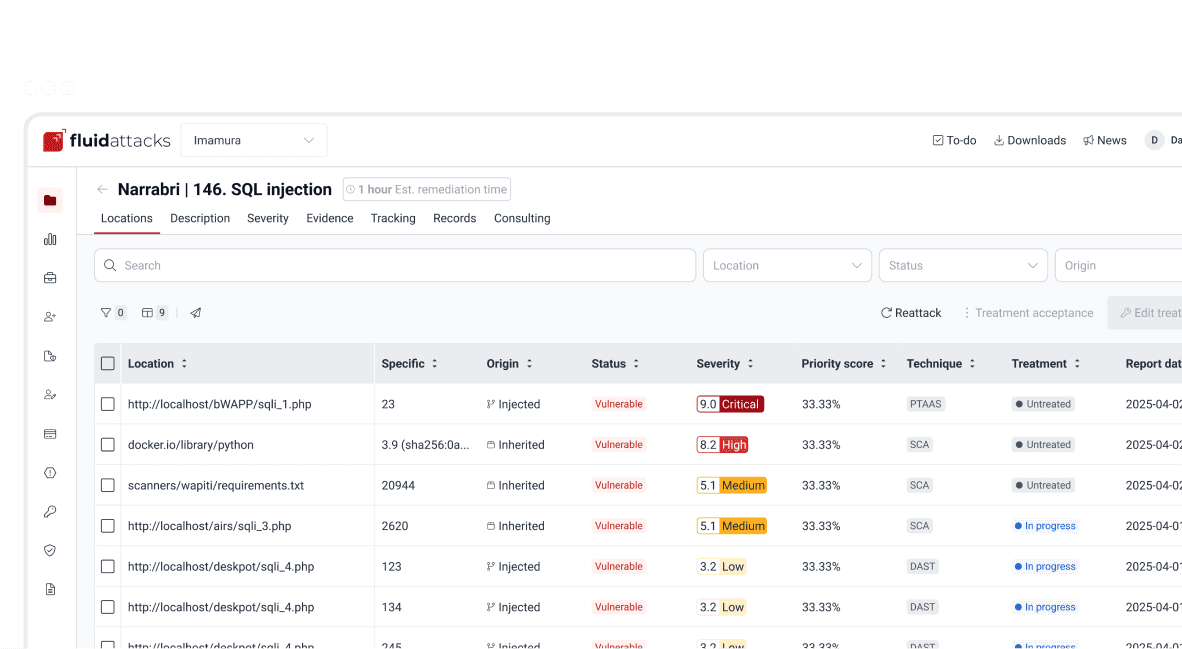

Get started with Fluid Attacks' ASPM solution right now

Suscríbete a nuestro boletín

Mantente al día sobre nuestros próximos eventos y los últimos blog posts, advisories y otros recursos interesantes.

Otros posts